密碼學 - 解析 PKIX 憑證驗證與 CRL

在現今的數位世界中,公開金鑰基礎建設(Public Key Infrastructure, PKI)是網路安全與信任的基石。其核心概念是利用數位憑證,將一個公鑰與特定實體(如個人、網站或公司)的身份綁定在一起。

然而,我們如何能確保一份宣稱有效的憑證及其中的公鑰是真實且值得信賴的?

答案就在於一套嚴謹的驗證流程(PKIX)與一個必要的作廢機制(CRL)。

PKIX 憑證驗證:建立完整的信任鏈

PKIX(Public-Key Infrastructure X.509)驗證是一套標準化的流程,其主要目的在於證明使用者確實擁有憑證中所記載的公鑰。這並非單純檢查單一憑證,而是一個循序漸進、建立信任鏈(Certification Path)的過程。

驗證流程始於一個被使用者無條件信任的起點,稱為「信任錨點」(Trust Anchor),這通常是預先安裝在作業系統或瀏覽器中的根憑證授權中心(Root CA)憑證。以此為根基,驗證程式會一路往下檢視,從信任錨點所簽發的中繼 CA 憑證(CA-certificates),直到最終要驗證的「終端實體憑證」(End-entity certificate)為止。這條鏈上的每一份憑證都必須是有效的。

根據 PKIX 標準(如 RFC 5280),一個完整的驗證路徑必須通過以下幾個關鍵步驟的檢核:

- 簽章與發行者驗證:確認憑證鏈中,下一級的憑證確實是由上一級憑證的私鑰所簽署,且兩者的主體(Subject)與發行者(Issuer)欄位能夠對應。

- 有效期限:檢查當前時間是否在憑證標示的有效期間內。

- 金鑰用途與限制:檢視憑證是否被用於其指定的目的(如數位簽章、金鑰加密等),並符合所有限制,例如憑證鏈的最大深度(Path Length Constraint)或名稱限制(Name Constraint)。

- 撤銷狀態檢查:這是至關重要的一步,必須確認該憑證未被其發行者宣告作廢。這就引出了我們討論的第二個主角:CRL。

![image size]()

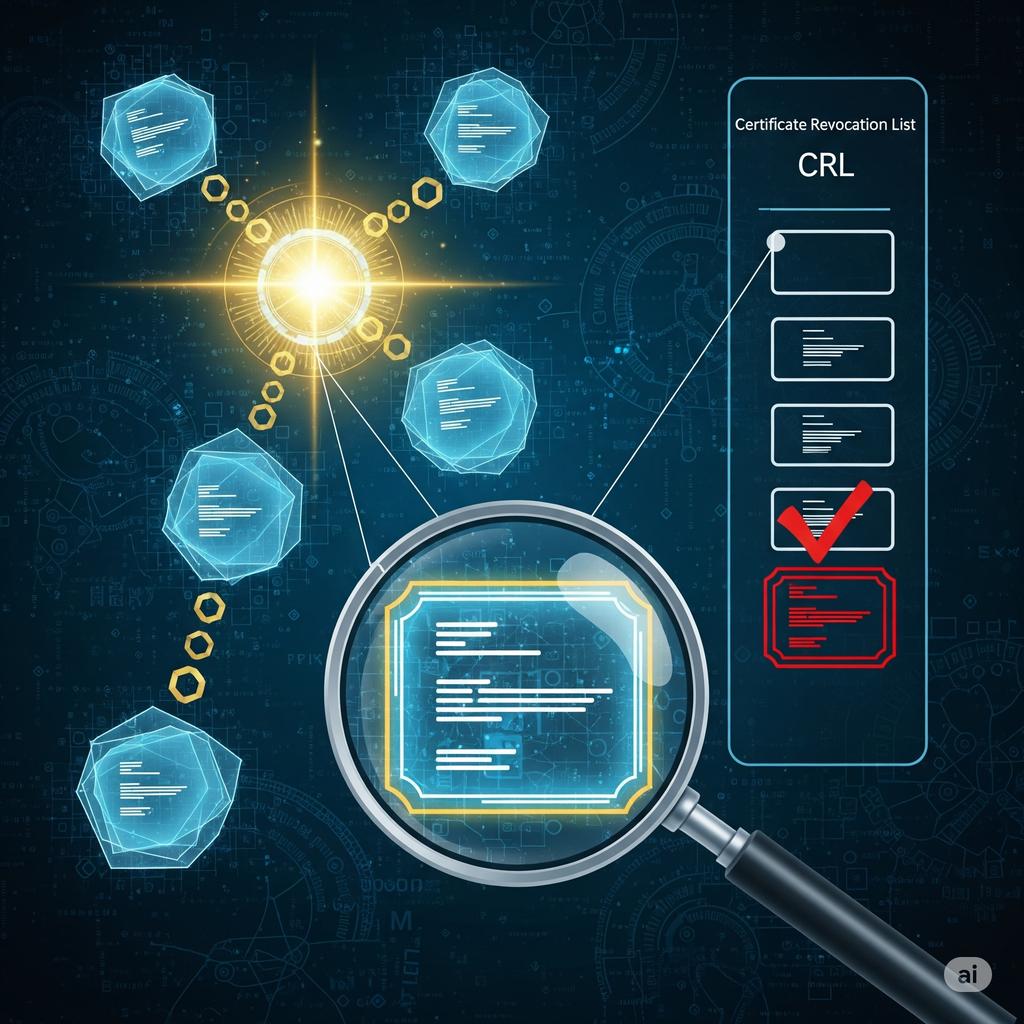

CRL:公鑰的「作廢黑名單」

一份憑證即便通過了所有驗證,但如果其對應的私鑰已經外洩(Key Compromise),或因其他因素(如持有者離職)而失效,它就必須被撤銷。憑證撤銷清單(Certificate Revocation List, CRL)正是為此而生的機制,其目的就是註銷使用者的公鑰。

CRL 本質上是一份由憑證授權中心(CA)定期發布的「黑名單」。這份清單包含了所有在自然過期前就被宣告作廢的憑證序號。一份標準的 CRL v2 包含以下關鍵資訊:

- 發行者(Issuer):發布此份 CRL 的 CA。

- 本次更新時間(thisUpdate):此份 CRL 的簽發時間。

- 下次更新時間(nextUpdate):CA 必須在此時間點之前發布下一份新的 CRL,這也定義了當前 CRL 的有效時限。

- 已撤銷憑證列表(revokedCertificates):列出被撤銷的憑證序號、撤銷日期以及撤銷原因(如金鑰洩露、CA 洩露、從屬關係變更等)。

為了讓使用者知道去哪裡下載 CRL,憑證本身通常會包含一個名為「CRL 發佈點」(CRL Distribution Points)的擴充欄位,其中提供了獲取 CRL 的 URL 位址。

關聯與演進:從 CRL 到 OCSP

PKIX 驗證流程與 CRL 的關係密不可分。PKIX 負責建立從信任錨點到使用者公鑰的信任路徑,而 CRL 則是確保這條路徑上任何一個環節的憑證都未被作廢的關鍵安全機制。缺少了撤銷狀態的檢查,整個信任體系將存在巨大的安全漏洞。

然而,隨著憑證數量增長,CRL 清單可能變得非常龐大,下載耗時且佔用頻寬。為了解決此問題,線上憑證狀態協定(Online Certificate Status Protocol, OCSP)應運而生。相較於下載一整份黑名單,OCSP 允許客戶端針對單一憑證,即時向 OCSP 回應器查詢其當下狀態(良好、已撤銷或未知),大幅提升了效率。

此外,更進階的伺服器端憑證驗證協定(Server-based Certificate Validation Protocol, SCVP)甚至能將整個憑證路徑的驗證工作委派給專門的伺服器處理。

結論

總結來說,PKIX 憑證驗證與 CRL(及其後繼者 OCSP)共同構成了公鑰基礎建設中信任的兩大支柱。PKIX 透過嚴謹的路徑驗證,從一個可信的根源開始,層層確認了使用者公鑰與其身份的連結。而 CRL/OCSP 則提供了一個動態的「保險絲」,確保一旦信任關係因金鑰外洩等原因而動搖時,能及時將其切斷。兩者相輔相成,為全球的數位簽章、加密通訊與安全交易提供了堅實的保障。